Outro tipo de camisa interativo é aquele que faz o som – o camisa kit eletrônico tambor tem 7 pontos que geram sons quando você aperta-los. T-shirts como estes são baratos de encontrar como eles não precisam de magia de alta tecnologia, apenas bordo de um eletrônico que você tem que remover a lavagem das mãos antes de estas T-shirts.

MAGIX Movie Edit Pro 2016 Premium + Serial

O Movie Edit Pro 2016 Premium combina todas as funções e novidades da versão Plus com uma seleção única dos melhores pacotes de efeitos de todo o mundo.

Project 2016 Professional (x86/x64) PT-BR + Ativador

O Microsoft Project Professional 2016 ajuda a facilitar o planejamento e a colaboração com outros usuários em projeto, de praticamente qualquer lugar.

AVG AntiVirus 2016 PT-BR (x86/x64) + Serial

AVG AntiVirus 2016 oferece proteção contra o mais complexo de ameaças da data. Download seguro e compartilhamento de arquivos, secure bate-papo, jogos e assistir filmes sem interrupção.

Minecraft 1.8 (PC)

O Minecraft é um jogo online cujo objetivo principal é erguer construções no cenário. O jogo possui interatividade com zumbis, animais, no qual você precisa sobreviver.

GTA San Andreas (PC) PT-BR Completo

GTA San Andreas leva você à uma vida totalmente diferente e sem limites. Bandidagem e malandagem fazem parte do sistema e isso torna a brincadeira mais emocionante.

sábado, 16 de março de 2013

Camisa Mix

Outro tipo de camisa interativo é aquele que faz o som – o camisa kit eletrônico tambor tem 7 pontos que geram sons quando você aperta-los. T-shirts como estes são baratos de encontrar como eles não precisam de magia de alta tecnologia, apenas bordo de um eletrônico que você tem que remover a lavagem das mãos antes de estas T-shirts.

Criar um blog

Criar um blog

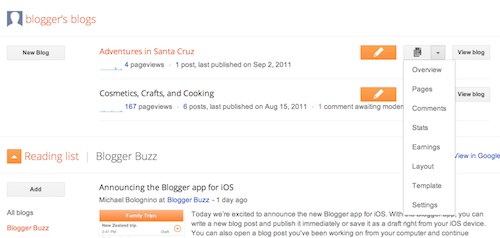

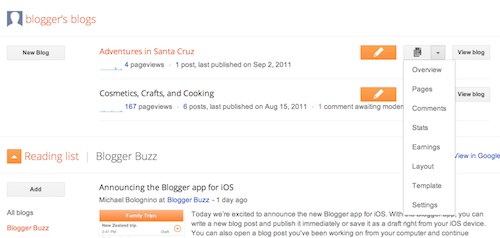

Painel

O Painel, como sempre, é seu o ponto de partida. É onde está a lista de todos os seus blogs. Você pode clicar nos ícones ao lado deles para realizar várias ações em cada blog, como por exemplo:

- Escrever uma nova postagem: basta clicar no ícone do lápis laranja no seu Painel para acessar o Editor de postagem.

- Ver suas mensagens: o ícone cinza da lista de postagens o levará a uma lista de seus posts publicados e em rascunho para um blog específico.

- Acompanhar seus blogs favoritos: abaixo da lista de seus próprios blogs, você verá uma lista dos blogs que segue, com um trecho de suas postagens mais recentes.

- Acessar todos os demais recursos: confira o menu suspenso ao lado do ícone de lista de postagens para obter um link rápido para:

- Visão geral

- Postagens

- Páginas

- Comentários

- Estatísticas

- Resultados

- Layout

- Modelo

- Configurações

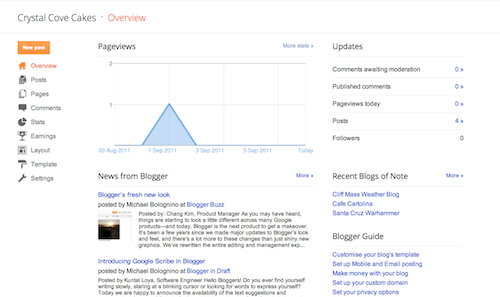

Visão geral

Na guia Resumo, você pode ver a atividade de seu blog, novidades e dicas da equipe do Blogger, além de Blogs interessantes recentes.

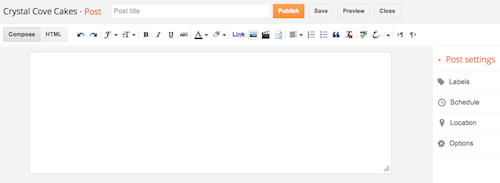

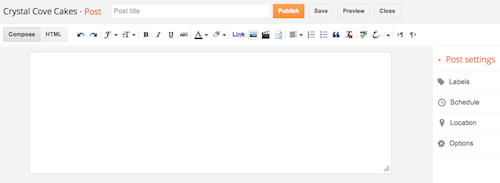

Escrever sua postagem

Assista a um vídeo sobre como postar em seu blog Depois que você fizer login no Blogger, seu painel será exibido com sua lista de blogs. Você precisa fazer o seguinte:- Clique no ícone de lápis laranja para escrever uma nova postagem e poder compartilhar o conteúdo que quiser com o mundo.

-

Em seguida, você verá a página "Editor de postagem". Comece

atribuindo um título para a postagem (opcional) e depois digite o texto

da postagem:

-

Quando terminar, clique no botão Visualizar, na parte superior, para verificar se a postagem está realmente pronta, e clique no botão Publicar para publicar a postagem.

Adicionar uma imagem

Você pode adicionar uma imagem do seu computador ou da Web a seu blog. Clique no ícone de imagem na barra de ferramentas do "Editor de postagem". Será exibida uma janela solicitando que você procure um arquivo de imagem no seu computador ou digite o URL de uma imagem da Web.Depois de selecionar a sua imagem, você poderá escolher um layout para determinar como ela aparecerá na sua postagem:

- As opções "Esquerda", "Centralizar" e "Direita" permitem personalizar a maneira como o texto do seu blog será posicionado ao redor da imagem.

- A opção "Tamanho da imagem" determinará qual será o tamanho da imagem na sua postagem.

Você também pode publicar imagens em seu blog usando seu aparelho celular, o software de fotos gratuitas Picasa do Google ou um serviço de terceiros como o flickr. Saiba mais

Adicionar um vídeo

Para adicionar um vídeo a sua postagem, clique no ícone de claquete na barra de ferramentas do "Editor de postagem", acima da área em que você escreve o texto do blog. Será exibida uma janela pedindo que você "Adicione um vídeo a sua postagem de blog".Clique em Procurar para selecionar no seu computador o arquivo de vídeo do qual deseja fazer upload. Observe que o Blogger aceita arquivos AVI, MPEG, QuickTime, Real e Windows Media, e que o seu vídeo deve ter menos de 100 MB.

Antes de fazer upload de seu vídeo, insira um título na caixa "Título do vídeo" e concorde com os Termos e Condições (você só precisará fazer isso na primeira vez que fizer upload de um vídeo com o Blogger). Em seguida, clique em FAZER UPLOAD DE VÍDEO.

Quando o upload do vídeo estiver em andamento, você verá um espaço reservado no editor de postagem mostrando onde o seu vídeo aparecerá. Você também verá uma mensagem de status abaixo do editor de postagem informando que o seu upload está em andamento. Dependendo do tamanho do seu vídeo, esse processo poderá levar aproximadamente cinco minutos. Quando o processo for concluído, o seu vídeo será exibido no editor de postagem.

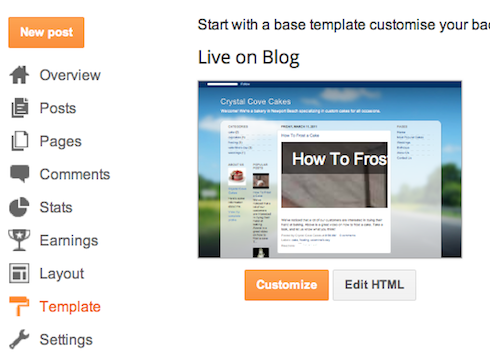

Personalizar

O seu modelo é uma maneira divertida de personalizar o seu blog. Ao criar um novo blog, você será solicitado a escolher um modelo padrão, que será o design básico do seu blog. Você pode escolher um dos muitos modelos disponíveis para seu blog. Basta selecionar aquele que melhor atende as suas necessidades. Na guia Modelo, você pode clicar no botão laranja Personalizar

para começar com nosso designer de modelo WYSIWYG ("O que você vê é o

que você tem") fácil de usar ou escolher um de nossos vários modelos

padrão. Se você gostaria de editar o código HTML do seu blog, basta

clicar no cinza Editar HTML botão.

Na guia Modelo, você pode clicar no botão laranja Personalizar

para começar com nosso designer de modelo WYSIWYG ("O que você vê é o

que você tem") fácil de usar ou escolher um de nossos vários modelos

padrão. Se você gostaria de editar o código HTML do seu blog, basta

clicar no cinza Editar HTML botão.Além disso, é possível personalizar o design de seu blog. Para isso, use nossa interface intuitiva que permite arrastar e soltar. Você também pode adicionar gadgets incríveis, como apresentações de slides, enquetes ou até mesmo anúncios do Google AdSense. Se desejar um controle mais preciso sobre o layout do seu blog, você poderá usar o recurso Editar HTML. Para editar o layout do seu blog, siga estas etapas:

- Clique no link Layout do menu suspenso em seu painel, no blog que deseja personalizar.

- Clique em Editar para editar gadgets existentes ou Adicionar um gadget para adicionar novos gadgets.

- Para adicionar um novo gadget depois de clicar em Adicionar um gadget, basta clicar no sinal de adição ao lado do gadget desejado. Você pode escolher os gadgets por categoria ou pesquisar um gadget específico no canto superior direito da janela pop-up.

- Depois de adicionar as informações necessárias ao gadget selecionado, clique no botão laranja Salvar organização. As alterações feitas em seu layout serão exibidas imediatamente.

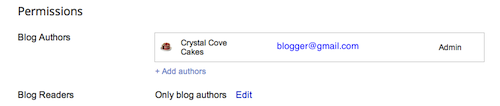

Privacidade e permissões

- Na seção "Leitores do blog", você provavelmente verá a opção "Qualquer pessoa" selecionada como padrão. Se você selecionar a opção "Somente esses leitores", o botão Adicionar leitores será exibido.

- Clique no botão Adicionar leitores e insira o endereço de e-mail de uma pessoa para quem deseja conceder acesso ao seu blog. Para adicionar várias pessoas, separe os endereços com vírgulas.

- Para cada endereço inserido, a Conta do Google associada ao endereço receberá acesso para visualizar seu blog. Se algum endereço não estiver associado a uma conta, a pessoa receberá um convite por e-mail contendo um link que permitirá que ela execute um destes três procedimentos:

- Fazer login em uma conta existente.

- Criar uma nova conta.

- Visualizar seu blog como convidado (não é necessário ter uma conta).

Baixar Corel PaintShop Pro X5 Completo

Corel PaintShop Pro X5 Completo

. Ferramentas que vão além da edição, como Slideshows e organizadores.

. Compartilhamento direto com as principais redes sociais.

. Suporte para mais de 70 formatos incluindo PSD, formato do rival Photoshop.

. Suporte para edição de fotos no formato RAW.

. Exportação de fotos diretamente para ser usada como wallpaper.

Idioma: Multiling

Formato: Rar

Tamanho: 148 Mb

Baixar Uniblue MaxiDisk 2013

Uniblue MaxiDisk 2013

. Limpar todos os arquivos desnecessários, incluindo arquivos de lixo e backups antigos, que consomem o seu disco rígido.

. Compactar arquivos grandes para ganhar espaço de armazenamento valioso

. Gerenciar facilmente as configurações e acessar informações essenciais do sistema.

Idioma: Inglês

Tamanho:5.5 MB

Formato: Rar

Baixar Revo Uninstaller Pro 3 + Serial

Revo Uninstaller Pro 3 + Serial

Antes de mais nada, não confunda. O ícone padrão do Revo Uninstaller realmente se parece com a imagem de um desinstalador, mas clicar sobre ele não vai iniciar esse tipo de processo, e sim, ativar o programa.

. Desinstala completamente os aplicativos.

. Permite que o usuário personalize as remoções.

. Opções que facilitam a utilização por leigos.

. Cria pontos de restauração caso a desinstalação cause problemas.

. Possui opções adicionais para limpeza.

Idioma: Multiling

Formato: Rar

Tamanho: 9 Mb

Download Camtasia Studio 8 Final + Serial+ Crack

Plataforma: Pc

Estilo: Captura/Gravação

Lançamento: 2012

Ídiomas: Inglês

Formato: Rar

Tamanho: 241 Mb

Crack: Incluso

Serial: GCABC-CPCCE-BPMMB-XAJXP-S8F6R

sexta-feira, 15 de março de 2013

Baixar BitDefender Internet Security 2013 (x32 e x64) PT-BR

BBitDefender Internet Security 2013 (x32 e x64) PT-BR

Lançamento: 2013

Idioma: Português

Tamanho: 270 Mb / 285 Mb

Formato: EXE

Crack e Serial Incluso

quarta-feira, 13 de março de 2013

Download – Grimm 1 Temporada Episódio 11 – (S01E11)

Temporada: 01

Episodio: 11 – Tarantella

Idioma: Inglês

Tamanho: 350 MB | 1GB | 185 MB

Legenda: Legenda PT-BR

Formato: AVi | 720p | RMVB

Download Sniper Ghost Warrior 2 (PC) 2013

• Processador: 2.2 GHz dual core Intel Core 2 Duo ou AMD Athlon X2

• Memória RAM: 2 GB

• Memória de Vídeo: 512 MB

• Chipset de vídeo: Nvidia 8800 GT ou AMD Radeon 3850

• Direct3D: Sim

• Versão do DirectX: 9.0c

• Sistemas Operacionas: Windows XP,

• Espaço: 9 GB livres em disco

• Processador: 2.6 GHz quad core Intel Core i5 ou AMD Phenom X4

• Memória RAM: 4 GB

• Memória de Vídeo: 1 GB

• Chipset de vídeo: Nvidia GTX 560 ou AMD 6850

• Direct3D: Sim

• Versão do DirectX: 11

• Sistemas Operacionas: Windows 7,

• Espaço: 9 GB livres em disco

1. Descompacte.

2. Grave ou emule a ISO para instalar.

3. Instale o jogo.

4. Seja Feliz!!

Plataforma: PC

Gênero: Ação/Tiro/Guerra

Lançamento: 2013

Idioma: Inglês

Formato: ISO

Tamanho: 4,2 GB

Download The Walking Dead 3ª temporada Dublada

Gênero: Suspense / Terror

Audio: Português

Qualidade: HDTV

Audio:10 Vídeo: 10

Lançamento: 2012

Tamanho: 200 Mb

segunda-feira, 11 de março de 2013

Baixar Eset Nod32 Antivirus 6 + Crack (x86 e x64)

Baixar Eset Nod32 Antivirus 6 + Crack (x86 e x64)

ESET NOD32 um dos mais respeitados programas antivírus da atualidade. Há anos no mercado, o aplicativo vem crescendo e se desenvolvendo cada vez mais, cravando seu nome entre os principais do mercado de softwares de segurança pagos. Equipado para lidar com todos os tipos de ameaça existente na web, incluindo vírus, rootkits, worms e spywares, o ESET conta ainda com um sistema baseado nas nuvens para aumentar o nível de proteção de sua máquina. Com isso, ele aprimora a velocidade de scans, garantindo proteção completa, interativa e sem perder muito tempo. Para assegurar que malwares não chegarão ao seu computador de nenhuma forma, este programa verifica ainda todo tipo de dispositivo removível assim que ele entra em contato com o PC.

Versão do Aplicativo: 6.0.308.1

Plataforma: Pc

Estilo: Antivirus

Lançamento: 2013

Ídiomas: Português

Formato: RAR

Tamanho: 150 MB

Baixar Avast Internet Security 8 + Crack Até 2050

Baixar Avast Internet Security 8 + Crack Até 2050

Avast Internet Security 8 impede o roubo de dados pessoais, invasões de privacidade, emails falsos, vírus e spyware. Uma solução abrangente que também engloba todos os nossos recursos Pro Antivirus. Compatível com o Windows 8.

Plataforma: Pc

Estilo: Antivírus

Lançamento: 2013

Ídiomas: Português

Formato: Rar

Tamanho: 135 Mb

Crack: Incluso

sábado, 9 de março de 2013

Lasers podem refrigerar equipamentos eletrônicos a até -269 °C

Geladeiras, aparelhos de ar-condicionado, resfriadores de equipamentos de ressonância magnética e outros poderão, no futuro, ser muito mais eficientes e pequenos. Isso graças a uma nova forma de refrigeração óptica desenvolvida na Universidade Tecnológica de Nanyang, em Cingapura.

O sistema é diferente do que vinha sendo feito na área até então e pode atingir temperaturas de até –269 °C sem a necessidade de um aparato que ocupe tanto espaço, algo muito inconveniente em sistemas que utilizam hélio líquido atualmente.

A luz pode resfriar?

Os pesquisadores de Cingapura demonstraram o princípio em semicondutores, diminuindo a temperatura de um dispositivo de 20 °C para -20 °C. Esse processo consiste basicamente em escolher cuidadosamente a frequência exata para o laser. Dessa forma, é possível extrair a energia mecânica por meio da luz que se reflete no material.Essa energia mecânica extraída na forma de fótons evita que a colisão mecânica das partículas da matéria gere energia térmica, o que impede o acúmulo de calor em qualquer objeto. Depois, esses fótons são eliminados por um fenômeno chamado “luminescência anti-stokes”.

Sistemas de refrigeração muito menores

Com uma próvável popularização de uma tecnologia baseada nesse princípio, poderá ser possível diminuir consideravelmente o tamanho de sistemas de refrigeração domésticos, industriais e outros, como aparelhos de ressonância magnética. Dessa forma, espera-se que a sua geladeira, além de poluir menos a atmosfera, será mais silenciosa, menor e mais econômica.“Se pudermos domar o poder da refrigeração a laser, isto vai significar que equipamentos médicos que exigem refrigeração extrema, que usam hélio líquido, poderão jogar fora seus enormes sistemas de refrigeração”, explicou Xiong Qihua, da universidade de Cingapura.

Mesmo assim, como explicou Qihua, a técnica ainda precisa ser “domada” para conseguir entrar de fato em produção nos mais variados equipamentos, o que pode demorar ainda alguns anos.

Como bloquear e desbloquear usuários no Facebook

Todos os vínculos com um contato bloqueado são cortados. Ela não poderá acessar o seu perfil e você não aparece nos resultados de buscas ou em listas de amigos dela. Lembre-se de que o bloqueio é mútuo, portanto ela também fica invisível para você.

Importante ressaltar também que, se você bloqueia um contato, é necessário enviar uma nova solicitação de amizade para ele.

Como bloquear um contato

Na sua página inicial, acesse o menu “Conta”, no canto superior direito, e clique em “Configurações de privacidade”.A busca pode retornar mais de um usuário. Clique em “Bloquear” para cortar conexões com aquele que você desejar.

Observações sobre o bloqueio

- Um contato bloqueado pode ver os seus comentários em perfis de amigos mútuos, assim como você pode ver os comentários dele;

- Alguns conteúdos anteriores ao bloqueio permanecem, como mensagens na caixa de entrada, publicações no mural, histórico em murais e marcações em fotos de amigos mútuos, grupos criados pela pessoa bloqueada, mensagens em conversas, convites de eventos, comentários, entre outros.

Como desbloquear um contato

Na sua página inicial, acesse o menu “Conta”, no canto superior direito, e clique em “Configurações de privacidade”. Acesse o link “Editar suas listas”, que fica sob “Listas de bloqueio”, na parte de baixo e bem ao centro da tela.Os contatos bloqueados são exibidos abaixo dos campos de busca “Nome” e “E-mail”. Basta clicar em “Desbloquear”, ao lado do nome da pessoa a qual deseja se reconectar.

LG lança SmatTV 3D de 27’’ direcionada para quartos e "espaços individuais"

TVs muito grandes não se dão bem em nossos quartos e, muitas vezes, as salas de nossas casas não são um dos espaços mais utilizados. Assim, fica difícil achar uma Smart TV funcional e, ao mesmo tempo, pequena para ficar na medida certa no dormitório e não empoeirada na sala. O design da nova MT93 da LG pretende resolver exatamente esse problema e está chegando às prateleiras do mercado europeu.

O dispositivo é uma SmartTV com duas conexões HDMI, 3 USBs, LAN, WiDi, Miracast e algumas outras como vídeo componente etc. Fora isso, o display IPS do dispositivo consegue reproduzir imagens em 3D nativas ou convertidas a partir do 2D.

Segundo a LG, o aparelho é pensado para estudantes, pequenos escritórios e estúdios que poderiam usufruir do conteúdo e das funcionalidades oferecidos pelos maiores produtos da marca, mas que não possuem espaços grandes para abrigar uma TV de 42’’ ou mais.

O software do aparelho consegue dar acesso ao Facebook, Hulu Plus, Netflix e alguns outros aplicativos, além de contar com um sistema de exibição de conteúdos de smartphones da marca através do High-Definition Link.

Mesmo com a chegada do produto em pouco tempo na Europa, ainda não existem preços pré-definidos. Fora isso, inicialmente não há também previsão de venda dessa TV nas Américas.

$12 mil são roubados em Bitcoins em ataque hacker

Você já deve ter ouvido falar do Bitcoin, uma moeda virtual que até criou polêmica nos EUA por ser considerada não legítima. Agora que a poeira dessa discussão baixou, as preocupações estão voltadas para um dos serviços que lidam com o dinheiro. Isso porque o Bitinstant foi invadido e teve $12 mil roubados em Bitcoins. O “assalto” foi realizado em três transações diferentes e precisou de redirecionamento de dados para servidores na Europa.

Entretanto, parece que a ação do criminoso não foi exatamente muito difícil de ser realizada, sendo que ele simplesmente fez o login na página de gerenciamento interno do serviço como se fosse um dos funcionários da empresa. Ele enganou o sistema oferecendo até o nome da mãe do colaborador e conseguiu assim redefinir senha e email daquele usuário.

A partir disso, ele fez a festa e, para impedir o rastreamento, redirecionou suas ações por um servidor na Alemanha. Ainda assim, a empresa afirmou que, apesar do roubo, nenhuma informação pessoal de clientes foi acessada durante o ataque por essas estarem mantidas off-line. A moeda da internet vale hoje cerca de US$ 40.

Cientistas podem desenvolver bateria abastecida com energia humana

Um dos maiores desafios que os cientistas encontram na hora de criar materiais para equipamentos médicos está no fato de que as baterias precisam ser substituídas de tempos em tempos. E isso envolve processos cirúrgicos caros e invasivos, sendo pouco agradável para os pacientes. Técnicas de recarga wireless já foram cogitadas e estão sendo estudadas, mas uma nova possibilidade parece ainda melhor.

Cientistas poloneses estão criando uma bateria de zinco que é capaz de utilizar material orgânico como “biocátodo” — conseguindo, literalmente, fazer energia elétrica a partir do corpo humano. No futuro, isso pode ser usado para ceder energia elétrica para diversos materiais médicos, incluindo marca-passos e olhos biônicos.

Por enquanto, o processo exige uma série de enzimas e nanotubos de carbono, mas estima-se que isso seja aperfeiçoado com o tempo. Será que em alguns anos será possível encontrar esse tipo de biobateria sendo utilizada efetivamente em pacientes?

Você poderá pagar para não ver propaganda no Facebook

Mesmo com a pressão de seus acionistas para tornar a publicidade no Facebook mais atrativa, a rede social registrou uma patente em 2011 que, se fosse realmente transformada em produto, permitiria aos usuários pagarem para não ver propagandas. Nos espaços vazios, seria possível colocar itens de personalização, como fotos de álbuns e outros.

Teoricamente, a ideia de Mark Zuckerberg e seus diretores no Facebook permitiria que você pudesse ficar totalmente livre de anúncios enquanto navega pela rede social, mas só menciona elementos publicitários da coluna direita do perfil e alguns outros mais diretos. As propagandas na caixa de buscas, por exemplo, poderiam então ser incluídas ou não nesse pacote.

A patente estava arquivada no órgão responsável pelos registros nos EUA desde o ano retrasado e só agora foi publicada no site da instituição. Isso, entretanto, não significa que a ideia deve ser levada adiante pelo Facebook, mas ainda continua sendo uma possibilidade.

Seria o Minecraft uma ferramenta educacional?

Mike Rugnetta, em seu canal no YouTube batizado de PBS Idea Channel, lançou uma perspectiva ainda pouco explorada para o Minecraft. O programador e apresentador acredita que o game pode ser mais do que apenas uma forma de entretenimento e ser usado como uma ferramenta de aprendizado.

De acordo com Rugnetta, vários especialistas educacionais já levaram o jogo para dentro de salas de aula, permitindo que professores personalizem os métodos de transmitir conhecimento e que alunos assimilem conceitos por meio de novos e mais modernos caminhos.

Enquanto games educacionais não são nenhuma novidade, o Minecraft possui vantagens únicas que podem facilitar a assimilação por parte de crianças, adolescentes e até adultos (por que não?).

Jogatina educacional

Durante a jogatina, o jogador pode estudar conceitos matemáticos, físicos, arquitetônicos e de outras disciplinas que envolvem volume, gravidade, relação de elementos químicos, probabilidade, entre outras matérias.Além disso, o “gamer” está o tempo todo explorando a sua criatividade para interagir com os ambientes voláteis e descobrir diferentes formas de se adaptar e improvisar. Mike cita como caso de sucesso a iniciativa MinecraftEdu, que já foi adotada em mais de mil escolas em seis continentes, alcançando mais de 20 mil estudantes.

Na opinião de Rugnetta, em um futuro “breve”, essa pode ser uma ótima e popular saída para prender a atenção dos estudantes. Para ele, nem todas as aulas podem ser adaptadas e serem realizadas através de jogos, mas os games poderão, e devem, ser uma alternativa ocasional e dinâmica de ensino.

Leia mais em: http://www.tecmundo.com.br/educacao/37418-seria-o-minecraft-uma-ferramenta-educacional-.htm#ixzz2N5ZIqOW9

Windows 8: cinco mitos detonados

É difícil, em um primeiro contato com a tela surtida de retângulos, aceitar novidades como “não, você não precisa de um botão Iniciar; a bola da vez é usar teclas de atalho; a desinstalação e encerramento de apps podem ser feitas rapidamente; é possível confirmar a exclusão de arquivos por meio de configurações simples”.

O que a Microsoft estava pensando? Bom, apesar de ainda enfrentar algumas ondas de resistência, o Windows 8 merece atenção por pelo menos um motivo: por ter fugido daquela “margem segura de manobra”, viciada em modos velhos e aparentemente seguros de operação; novas experiências foram providas pelo novo SO da empresa fundada por Bill Gates.

Por quê? Acompanhe o texto a seguir e conheça alguns segredos por trás de mitos que envolvem o "sistema sem botões" da Microsoft.

1 – Tela Iniciar do Windows 8 versus botão Iniciar

A ação mais comum de quem inicia o Windows 8 pela primeira vez é bater o olho no canto esquerdo da tela e procurar, quase que de modo instintivo, o botão Iniciar. Mas ele não está lá. Na verdade, ele sequer existe. Fato é que a Tela Iniciar desse novo sistema operacional é um aperfeiçoamento do botão Iniciar.Para iniciar um programa qualquer, basta começar a digitar o nome do software na interface do novo Windows. Em instantes o aplicativo vai ser listado, e, para ativá-lo, é suficiente clicar sobre o ícone correspondente à ferramenta desejada. Se você está na Área de Trabalho, pressione a tecla “Windows” e execute o mesmo comando descrito acima.

2 – “Um longo caminho rumo ao desligamento”. Mentira.

Bastante coisa tem sido dita sobre a jornada de comandos rumo ao encerramento do Windows 8. De fato. Para desligar o computador, uma combinação razoavelmente tediosa de cliques precisa ser feita. Mas, como a bola da vez é agilidade e dinamismo, use atalhos.Quer ainda mais rapidez? Na área de Trabalho (“Windows + D”), aperte “Alt + F4” (use a tecla Fn, se necessário) e dê um “Enter” para desligar.

3 – Ative o histórico de arquivos (backup)

Se você usa os serviços do Windows Live ID para acessar o seu Windows 8, faça o backup automático do histórico de arquivos para a sua conta no SkyDrive. Na Tela Iniciar, digite "Painel de Controle", clique sobre o ícone e, em "Sistema e Segurança", selecione "Salvar cópias de backup dos arquivos com Histórico de Arquivos".Na tela seguinte, configure as condições de recuperação de dados que melhor se adéquam às suas necessidades. Armazene o histórico dos seus arquivos em uma unidade externa clicando em "Selecionar unidade" — neste campo, todos os drives conectados à sua máquina serão listados.

Em "Configurações avançadas", é possível ainda regular a frequência das atualizações dos dados, ajustar o tamanho do cache offline e definir uma data de expiração para os arquivos salvos.

4 – Restaure o aviso de confirmação de exclusão de arquivos

O famoso e, em grande parte dos casos, imprescindível aviso "você realmente deseja excluir este arquivo?" não é ativado quando a tecla "Delete" é pressionada, certo? Para visualizar o alerta antes de qualquer exclusão de arquivos, um simples comando precisa ser feito.Na Área de Trabalho, clique com o botão direito sobre Lixeira > Propriedades. Marque a opção "Exibir caixa de diálogo de confirmação de exclusão" e pronto. Volte a usar a tecla "Delete", agora, de forma mais segura.

5 – Três maneiras de desinstalar os aplicativos

A Microsoft insiste em não encerrar os aplicativos do Windows 8. As extensões ociosas, que são usadas vez ou outra ou praticamente nunca, são automaticamente fechadas pelo sistema operacional. Todavia, desinstalações manuais por vezes se mostram necessárias. E você tem ate três maneiras de fazer isso:Pressione "Atl + F4" para fechar um programa aberto na sua Área de Trabalho. Para desinstalar um dos aplicativos mostrados na Tela Iniciar, clique com o botão direito sobre ele e selecione a opção "Desinstalar".

Uma terceira forma de encerrar tarefas é executar o comando "Windows + Tab" e, clicando com o botão direito sobre os apps mostrados, apertar "Fechar".

De quebra, alguns atalhos

Se você é um usuário iniciante do Windows 8 ou se até mesmo quer conhecer algumas teclas de atalho do novo SO da Microsoft, aproveite as dicas abaixo e melhore ainda mais a sua navegação:- “Windows + F”: Pesquisa de arquivos;

- “Windows + W”: Definições de pesquisa;

- “Windows + E”: Abre o “Meu computador”;

- “Windows + R”: Abre janela de comando “Executar”;

- “Windows + L”: Dispositivo de bloqueio;

- “Windows + M”: Minimiza todas as janelas abertas;

- “Windows + Shift + M”: Restaura todas as janelas abertas;

- “Alt + F4”: Fecha programa aberto ou aplicativo iniciado;

- “Alt + Esc”: Percorre itens na ordem em que foram abertos; e

- “Alt + Enter”: Abre as propriedades do item selecionado.

Conheça o monitor USB que permite ler qualquer coisa sob a luz solar

Mesmo com os recentes avanços na tecnologia de displays de dispositivos portáteis, ainda é bastante difícil ler ou ver qualquer coisa em um tablet ou notebook a céu aberto. A luz solar simplesmente impossibilita essa prática. Ainda assim, se você estiver disposto a usar um monitor externo USB, é possível driblar esse problema com o dispositivo da Sol Computers.

O aparelho da Sol mede 10 polegadas e é feito com o que eles chamam de “Pixel Qi”, que pode ser usado sem iluminação traseira, já que a luz ambiente é capaz de iluminar o aparelho quase normalmente. Na verdade, as imagens são exibidas praticamente em preto e branco, mas de fato são visíveis.

Para funcionar, ele só precisa de uma única conexão USB, da qual consegue sugar um pouco de eletricidade e receber os dados necessários. Mas se você gostou da ideia da coisa, espere para conferir o preço: US$ 800 ou pouco menos de R$ 1600 na cotação atual.

Acredita-se que esse valor singelo se deva ao fato de o aparelho ser voltado para equipamentos militares que precisam de computadores funcionando a céu aberto em operações de treinamento e guerra. Além disso, a baixa quantidade da produção também deve ser um dos fatores que colocam o preço dele nas alturas.

Saiba em tempo real onde estão acontecendo os ataques hacker

Você tem curiosidade para saber em que lugar do mundo acontecem mais ataques oriundos de computadores de hackers? Pois com o site Sicherheitstacho você pode ter informações muito interessantes sobre esse tipo de acontecimento. Trata-se de um site criado pela operadora de telefonia Deutsche Telekom — uma das maiores do ramo, na Alemanha —, que pode ser acessado gratuitamente.

Em português, “Sicherheitstacho” significa algo parecido com “Tacógrafo de Segurança”. Por meio da página principal do serviço, você pode ver em que locais do mundo estão acontecendo tentativas de invasão, derrubada de servidores e algumas outras práticas muito comuns nesse mundo dos hackers. No relatórios integrados também é possível saber qual é o tipo de ataque que aconteceu.

Há várias divisões no site Sicherheitstacho. A mais gráfica delas mostra um mapa Mundi e a todo instante é possível ver alguns círculos piscando na tela. Tratam-se dos ataques que acabaram de acontecer e estão sendo detalhados na divisão que está logo abaixo. À direita na interface do site estão alguns rankings: os países com mais ataques e também os tipos mais comuns deles.

Como afirmou o site Mashable, as informações não são muito úteis como relatórios de segurança, mas são ótimas para que saibamos um pouco mais sobre a origem dos ataques que tanto amedrontam os internautas. Vale dizer também que o Sicherheitstacho servirá como base para muitos relatórios de segurança criados pela Deutsche Telekom. É bom lembrar que todas as informações são de "honeypots".

Microsoft lança pacote de atualização na semana que vem

Se você é um usuário atencioso do Windows, sabe que a Microsoft lança pacotes periódicos para acabar com alguns defeitos que a empresa encontra nos seus produtos. Desta vez, esses updates vão ser lançados na próxima terça-feira (12) — e você pode usás-lo da versão XP até ao Windows 8 ou RT.

Com esse pacote, sete bugs diferentes vão ser consertados, sendo que quatro deles são considerados críticos. Ou seja, eles dão a chance remota de que alguém mal-intencionado consiga acessar informações importantes do seu computador através de malwares de diferentes tipos.

E quais são os problemas?

Duas das ferramentas que vão ser alteradas é o Internet Explorer (da sexta até a décima edição) e o plugin Silverlight. Dessa maneira, vai ficar bem mais difícil vírus se infiltrarem no seu computador através de sites ou link maliciosos, garantindo uma navegação mais segura pela internet.Além disso, o filtro do Pacote Office também vai ser atualizado, o que diminui o perigo de a sua máquina ser contaminada por conta de arquivos infectados ou outros ataques deste gênero.

Segundo a Microsoft, as quatro ameaças consideradas críticas só afetariam os usuários que utilizam o Windows para negócios, e eles são consertados de forma automática. Enquanto isso, os outros três problemas são apenas importantes e devem ser marcados manualmente para que o update aconteça.

Microsoft mantém petição online contra a Google

Na última terça-feira (5), a Microsoft negou que tenha desistido de uma petição online que tem como principal objetivo prejudicar a Google. O objetivo da empresa é atingir o Gmail, ferramenta que é acusada de fazer a leitura de mensagens confidenciais com o objetivo de exibir anúncios diretos a cada um de seus usuários.

“Podemos confirmar que a porção de anúncios desta fase da campanha de educação ao consumidor terminou sua execução agendada, mas o site Scroogled.com e a petição ainda estão ativos”, afirmou um porta-voz da empresa de Steve Ballmer. “Essa conversa importante sobre privacidade continua, assim como essa importante escolha do consumidor”, complementa a mensagem.

Ao todo, a petição lançada no site Care 2 já conta com mais de 115 mil assinaturas — a meta inicial era de que 25 mil pessoas apoiassem a campanha. Segundo a Microsoft, mais de 3,5 milhões de pessoas já visitaram o site que promove o Outlook.com como uma alternativa mais segura para quem depende de mensagens enviadas por clientes de email.

Google vai demitir 1.200 funcionários da Motorola

Agora, a Google anunciou que irá demitir mais 1.200 funcionários da Motorola Mobility, espalhados entre os Estados Unidos, a China e a Índia. Não há mais detalhes sobre as demissões e também não se sabe se elas serão os últimos cortes a serem realizados — cortes de larga escala sempre geram uma certa instabilidade nos postos de trabalho oferecidos por grandes empresas.

A Google comprou a Motorola Mobility por US$ 12,5 bilhões, adquirindo um portfólio com mais de 17 mil patentes relacionadas a diversas tecnologias. Espera-se que ainda neste ano seja lançado um novo smartphone para alicerçar um pouco mais o acontecimento, sendo que ele pode ser o primeiro aparelho equipado com o Android 5.0 a chegar ao mercado.

Rumor: iPhone 5S e iPhone 6 são vistos na China

Enquanto analistas dizem que a Apple está se preparando para começar a fabricar o iPhone 5S, parece que o aparelho, na verdade, já teria chegado a alguns fornecedores da empresa – e não só ele, como também o iPhone 6. Pelo menos é isso que diz Old Yao, um internauta chinês em uma mensagem deixada no Sina Weibo, segundo a Info.

De acordo com ele, a descrição feita por seu amigo (a pessoa que teria supostamente visto os smartphones) revela que o primeiro modelo seria extremamente parecido com o iPhone 5 – o que faria sentido, visto as poucas mudanças estéticas na linha S da Apple. Já o iPhone 6 seria uma versão mais alta, larga e fina do iPhone atual.

É claro que, por se tratar apenas de uma história de um amigo, sem qualquer imagem para comprovar o assunto, este é um rumor extremamente duvidoso. No entanto, a declaração tem alguma força, visto que anteriormente outros rumores apontavam que os dois iPhones realmente estariam sendo fabricados. Se isso é verdade ou não, só vamos saber quando os dois iPhones forem oficialmente anunciados.

Hacker preso voltar a agir de dentro da cadeia

Os brasileiros fazem, com frequência, piadas sobre as falhas nos esquemas de segurança das prisões, que abrem brechas para que aparelhos celulares sejam levados para as celas e então sejam utilizados pelos internos — tudo ilegalmente, é claro. Mas e se nós contarmos que um jovem que foi preso por cometer crimes virtuais pode ter acesso a computadores com internet, o que você diria?

Há grandes chances de você dizer que essa atitude foi pouco esperta, mas é exatamente isso o que aconteceu em uma prisão britânica. Nicholas Webber foi condenado em 2011 por uma série de crimes virtuais — ele roubou mais de US$ 750 mil, clonando 3.500 cartões de crédito. E, mesmo com esse histórico, ele foi autorizado a participar de aulas de informática no interior da prisão.

“É claro que isso não pode dar certo”, você deve ter pensado, mas não foi o que os responsáveis pela cadeia pensaram. Você estava certo: Webber aproveitou a oportunidade e hackeou a rede interna da prisão, causando pânico entre alguns dos responsáveis. O resultado disso tudo? Segundo o Daily Mail, o professor de informática do instituto penal foi afastado das aulas e o hacker não pode mais chegar perto dos computadores.